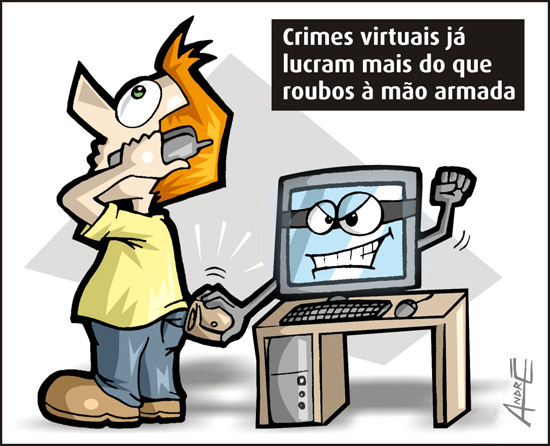

Do crime físico ao crime digital: um limite cada vez mais fraco entre esses crimes

por André Alves

Em abril deste ano, estava andando tranquilamente com um amigo que, de repente, teve o iPhone roubado. O ladrão estava de bicicleta e em um movimento rápido conseguiu furtar o aparelho enquanto ainda estava desbloqueado. Até aí, nenhuma novidade. Ele conseguiu comprar um novo dispositivo e manteve o mesmo número.

No entanto, ele percebeu algo estranho quando o ladrão mudou a senha de sua conta no Facebook. A situação foi mais adiante quando, no dia seguinte, meu amigo curiosamente recebeu uma mensagem SMS phishing em seu novo telefone. A mensagem dizia: “Caro usuário: Seu dispositivo no modo perdido foi ligado e localizado; acesse aqui e veja sua última localização”. A mensagem veio acompanhada de um link, que descobrimos ser uma página de phishing, com um formulário de log-in solicitando credenciais de ID da Apple.

Ainda que não haja a correlação direta entre o assalto mencionado e o golpe via phishing nos iPhones, poderíamos afirmar uma possível aliança no modus operandi entre o crime tradicional e o cibercrime?

A relação que temos com a tecnologia tem evoluído constantemente. O fenômeno da Internet das Coisas, por exemplo, fez com que a conexão de indivíduos a roteadores, dispositivos inteligentes e eletrodomésticos, tornasse a rotina de milhares de pessoas muito mais ágil e eficiente. Do ponto de vista técnico, no entanto, as vulnerabilidades e brechas presentes em softwares ainda se sobressaem às vantagens adquiridas pela IoT.

Abaixo listo simulações e casos reais de invasões no ambiente conectado, com consequências bastante danosas ao ambiente físico:

Hospitais

Matar alguém por meio de um dispositivo médico wireless: não é tão fantasioso quanto parece. Por meio do monitoramento remoto, o especialista Barnaby Jack provou que é possível alterar as confirgurações do aparelho e programá-lo para a parada de batimentos cardíacos do usuário. O setor de saúde é, aliás, um dos mais desatualizados no que se diz respeito à preocupação com a segurança cibernética e existem até mesmo hackers especializados em ataques às redes de hospitais. Em 2016, as redes de computadores do Hollywood Presbyterian Medical Center ficaram paralisadas há mais de uma semana por um ataque de ransomware. A rede e funções que dependiam de computadores, inclusive tomografias computadorizadas, exames de laboratórios, necessidades farmacêuticas e a documentação do hospital de 430 leitos ficaram fora do ar.

Tanques de gasolina

Pelo monitoramento de dispositivos conectados à internet que monitoram o nível de gasolina em postos de abastecimento é possível que hackers definam um limite de transbordamento do tanque para um valor além de sua capacidade, desencadeando assim estouros de gás extremamente perigosos. Para entender melhor esse cenário, a Trend Micro criou um Honey Pot nomeado GasPot para propositalmente simular ataques a estes dispositivos. O resultado? O Brasil foi o 3º país do ranking que apresentou mais ataques ao GasPot. Ataques bem-sucedidos podem também afetar o controle de estoque, coleta de dados e disponibilidade de gasolina em estações locais e, em casos graves, causar incêndios.

Cartões de crédito

O Brasil é um dos países que mais frequentemente sofrem ataques por meio da clonagem de cartões de crédito. Quadrilhas especializadas, aliciam garçons para o roubo de dados de clientes em bares e restaurantes. A operação é simples: o garçom substitui a máquina POS normal por uma adulterada. Em seguida, qualquer um que vá ao restaurante e insere o cartão tem os dados copiados. Na Deepweb brasileira, por R$300 faz-se curso para formação de hackers e, por R$200, compram-se credenciais de cartões no crédito. Em comentários de vídeos no YouTube dá para achar ofertas de recrutamento de “laranjas” para abertura de contas correntes e recebimento de mercadorias roubadas.

Bitcoin: chantagem virtual e crime real

Contribuindo para um cenário ainda mais ameaçador, a criptomoeda facilita o trabalho de golpes virtuais. Conhecida como bitcoin, ela tem transação legal no universo digital. No entanto, o underground tem aproveitado vantagens que a moeda virtual pode trazer às transações clandestinas e para compra de drogas e armas. Um caso recente de sequestro real mostrou que o uso restrito da bitcoin apenas para transações digitais está com os dias contados. Mantendo uma vítima presa em cativeiro, o sequestrador exigia o pagamento via criptomoeda. A moeda, por oferecer anonimato aos usuários e transações, são mais difíceis de serem rastreadas e não contam com taxas de bancos para transferências. Apesar da prática criminosa, a cotação mostra que a bitcoin tem se tornado bastante popular: em janeiro de 2016, 1 BTC valia US $ 431,20. Desde então, quase triplicou para US$ 1.076,44.

Cibercrimes do futuro: existe uma saída?

A legislação brasileira contra crimes cibernéticos contribui para que fabricantes e empresas omitam dos usuários o quanto eles podem estar vulneráveis com relação ao uso de seus produtos e serviços. O esforço deve ser conjunto e levar em conta o bom senso e responsabilidade do usuário final, assim como aprimoramentos da percepção pública e da aplicação das leis contra crimes cibernéticos para que tenhamos uma vida conectada mais segura e tranquila. É natural que com as notícias na mídia cada vez mais frequentes e a vivência de experiências pessoais com relação aos perigos do ambiente conectado, os cidadãos tornem-se cada vez mais conscientes de que os crimes que anteriormente só afetavam a vida online passarão a afetar a vida real.

Da mesma maneira, é essencial o preparo legal e amparo tecnológico das autoridades com relação ao aumento dos crimes com componentes digitais registrados nas delegacias, e torne as penas aplicáveis, só assim será menor a sensação de impunidade vigente.

André Alves é conselheiro técnico da Trend Micro Brasil